Avocat Contentieux Informatique

Les litiges IT couvrent projets en échec, licences logicielles, SaaS/SLA, cybersécurité et RGPD. Ils mêlent responsabilité contractuelle, preuve électronique et obligations de sécurité. Nos avocats qualifient la voie utile : référé, expertise judiciaire, action au fond, médiation ou arbitrage, puis cadrent la conservation des preuves et l’exécution.

Ils gèrent retards et non-conformités de déploiements ERP/CRM, audits de licences, incidents de sécurité et violations de données, disponibilité SaaS et réversibilité. La stratégie vise un résultat mesurable : continuité de service, réparation, pénalités ou transaction sécurisée.

Avocats en 48h

40 à 60 % d’économie vs cabinet

Profils sélectionnés par SWIM

Enjeux du contentieux informatique

Les projets en dérive révèlent défauts de spécification, livraison incomplète, anomalies, ou recette forcée. Nos avocats organisent une expertise contradictoire, qualifient les obligations de moyens/résultat, activent pénalités et garanties, et arbitrent entre remédiation et résolution. L’objectif : rétablir l’exploitabilité et obtenir une réparation cohérente avec les retards et surcoûts subis.

Les audits de licences peuvent déclencher des redressements et pénalités. Nos avocats contrôlent le périmètre des droits, l’interprétation des métriques (utilisateurs nommés, cœurs, CPU), et la validité des preuves collectées. Ils négocient rétro-licencing, remises et calendrier, tout en sécurisant l’exploitation continue et la confidentialité.

Les indisponibilités, pertes de données ou performances dégradées soulèvent des manquements au SLA. Nos avocats vérifient exclusions et crédits de service, construisent la chronologie incidents-tickets-correctifs, déploient, si nécessaire, une expertise, et sécurisent la réversibilité et la portabilité des données pour limiter la dépendance.

Une violation de données impose notification à l’autorité et, parfois, aux personnes concernées. Nos avocats supervisent qualification, délais, registre et mesures correctrices, puis défendent l’entreprise devant l’autorité de contrôle en cas de contrôle ou de sanction. La stratégie protège les droits, la réputation et la continuité d’activité.

Intrusions, rançongiciels et fuites exigent une réponse coordonnée : containment, analyse forensique, notification, et action contre prestataires défaillants si une obligation de sécurité a été violée. Nos avocats cadrent les preuves, la responsabilité contractuelle et délictuelle et articulent assurance cyber, réparation et coopération avec les autorités.

Copie illicite de code, détournement de modules et divulgation d’informations protégées relèvent de la contrefaçon et du secret d’affaires. Nos avocats combinent saisie-contrefaçon, expertise et action au fond pour faire cesser l’atteinte et obtenir réparation, en veillant à la protection des preuves numériques et à la confidentialité des pièces techniques.

Un litige IT se gagne par la preuve, la maîtrise technique et le tempo. Nos avocats orchestrent expertise, mesures conservatoires et RGPD pour une issue utile et exécutable. La continuité de service prime.

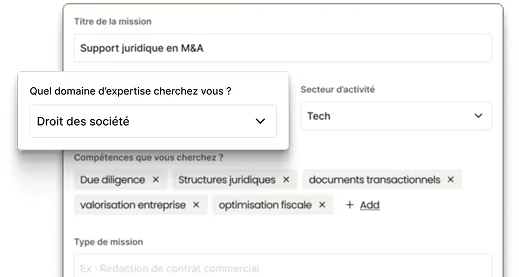

Nous sélectionnons rigoureusement les meilleurs profils pour chaques expertises.

Nos juristes vous accompagnent si besoin pour cadrer votre brief.

Vous gardez la main sur le choix final, en échangeant directement avec les avocats présélectionnés.

Comme un cabinet mais plus rapide

Nos modalités d’interventions

Que ce soit pour une urgence juridique, un conseil stratégique ou un renfort ponctuel, nos avocats d'exception sont disponibles quand vous en avez besoin.

Derniers articles

FAQs

Contentieux informatique : contrats, données et exécution

Le contentieux informatique regroupe les différends liés aux projets applicatifs, aux infrastructures, aux services cloud, aux licences logicielles et à la sécurité des systèmes d’information. La stratégie repose sur la qualification des obligations contractuelles, l’usage de l’expertise judiciaire pour objectiver les manquements techniques, la maîtrise de la preuve électronique et l’articulation avec la conformité RGPD.

Juridictions et voies procédurales

Les litiges B2B entre commerçants relèvent en principe du tribunal de commerce ; d’autres matières peuvent relever du tribunal judiciaire selon la qualité des parties ou la nature des droits invoqués. Le choix entre référé (mesures conservatoires, provision), expertise et action au fond dépend de l’objectif : continuité de service, réparation ou cessation d’un trouble. Les clauses de médiation, d’arbitrage et d’escalade doivent être vérifiées avant toute saisine.

Projets en dérive : recette et responsabilités

Les dérives de planning et de budget résultent souvent d’un défaut d’expression des besoins, d’un cadrage insuffisant ou d’une mauvaise gouvernance projet. La recette conditionne le transfert de risques. Une expertise contradictoire reconstitue la chronologie (spécifications, tickets, jalons), qualifie l’obligation (moyens/résultat) et mesure l’écart à la performance contractuelle. Les leviers incluent pénalités, remises, remédiation ou résolution partielle.

Licences logicielles

Les audits portent sur l’adéquation des droits d’usage aux déploiements effectifs. Les métriques (utilisateurs nommés, processeurs, cœurs, VM) doivent être interprétées selon le contrat et les annexes techniques. Les réponses aux constats intègrent le nettoyage des installations, le rétro-licencing, les remises et un calendrier soutenable, sans interrompre la production. La confidentialité et la preuve de l’usage effectif sont clés.

SaaS et SLA

La disponibilité, la performance et la réversibilité structurent les obligations du fournisseur. Les incidents justifient crédits de service, réparation ou résiliation selon la gravité. Les éléments probatoires incluent journaux techniques, tickets, alertes et communications de statut. La réversibilité s’anticipe : export des données, formats ouverts, délai et accompagnement.

RGPD et CNIL

Une violation de données impose notification à l’autorité de contrôle et, dans certains cas, aux personnes concernées. La réponse doit couvrir l’identification de l’incident, la mitigation, le registre des violations, la documentation et la communication. L’instruction par l’autorité peut aboutir à des mesures correctrices ou des sanctions. Les arguments portent sur la proportionnalité, les mesures techniques et organisationnelles et la coopération démontrée.

Cybersécurité et forensique

Les attaques exigent containment, analyse forensique, reconstruction des événements, communication et action judiciaire. Les responsabilités s’évaluent au regard des obligations contractuelles et des bonnes pratiques reconnues. La coordination avec l’assureur et les autorités réduit l’impact opérationnel.

Preuve électronique

Les écrits électroniques et signatures qualifiées ont une force probante, dès lors que l’auteur est identifié et que l’intégrité est garantie. La chaîne de conservation des logs, sauvegardes et dépôts de code doit être démontrable. Les constats d’huissier, captures signées et horodatages renforcent la crédibilité du dossier.

Checklist opérationnelle

- Vérifier les clauses de compétence, d’escalade et d’arbitrage.

- Cartographier les obligations, SLA et livrables.

- Organiser la collecte et la préservation des preuves numériques.

- Déterminer la voie rapide utile : référé, expertise, négociation.

- Préparer l’exécution et la réversibilité.

Questions fréquentes

Faut-il lancer une expertise ? Oui si un débat technique conditionne la preuve du manquement et la réparation.

Peut-on transiger sans interrompre le service ? Oui, via remédiation encadrée, calendrier et remises, sans renoncer aux droits essentiels.

Un pilotage serré des preuves, du calendrier et de l’exécution réduit l’aléa et accélère la résolution utile. Des processus clairs et des rôles définis limitent les délais et facilitent la transaction.

La documentation des versions, des déploiements et des incidents sécurise le chiffrage des préjudices et l’évaluation des pénalités.

Pourquoi choisir nos avocats en contentieux informatique

Nos avocats IT combinent expertise technique et contentieux. Ils lancent une expertise utile, qualifient les manquements, sécurisent la preuve électronique et la conformité RGPD, puis obtiennent réparation, continuité de service ou transaction. La plateforme sélectionne des spécialistes par secteur (industrie, retail, services), met en concurrence rapide les profils et démarre en quelques jours, avec objectifs de résultat et suivi d’exécution mesurables.

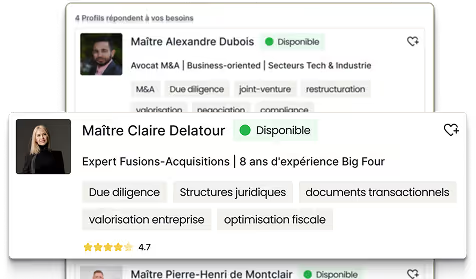

Une sélection d’experts, pas un annuaire

Chaque avocat est validé en amont pour sa pratique reconnue dans son champ d'expertise. Vous gagnez un temps précieux et échangez directement avec un interlocuteur déjà aguerri à vos problématiques.

Votre besoin pris en charge sous 48h

Vous recevez une sélection confidentielle de profils en 24h, et l’avocat choisi est opérationnel dès le lendemain. Que ce soit pour un volume de contrats à traiter, une négociation sensible ou un litige à anticiper, vos projets ne prennent aucun retard.

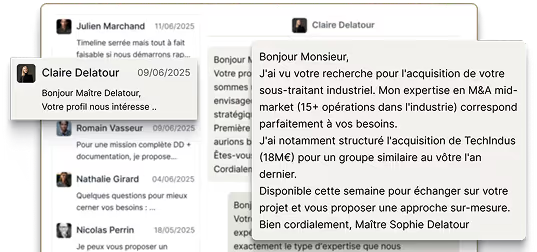

Des honoraires clairs et comparables

Avant tout engagement, vous recevez plusieurs devis détaillés. Vous comparez, vous choisissez, et vous gardez le dernier mot. Résultat : une relation transparente et des économies de 30 à 50 % par rapport à un cabinet traditionnel, sans compromis sur la qualité.

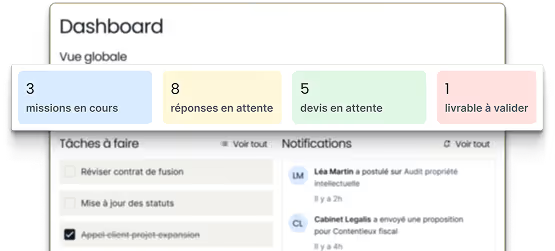

Une gestion simplifiée, un cadre sécurisé

SWIM centralise vos missions : contractualisation, suivi des heures, facturation et paiement. Vos informations et documents sont hébergés en France, dans le respect du RGPD et sous le couvert du secret professionnel.